Download_Link

Участник клуба

Linux особенности песочниц

Основная проблема с изолированной программной средой Linux для анализа приложений - это ограниченная поддержка процессоров, на которых работает операционная система. Потому что использование вашей собственной физической машины для каждой архитектуры очень дорого. Как виртуализированные решения, такие как Hyper-V, VMWare или VBox, используются в качестве компромисса. Эти решения работают достаточно хорошо, но допускают виртуализацию только на архитектуре, на которой работает основной хост.

Cuckoo Sandbox

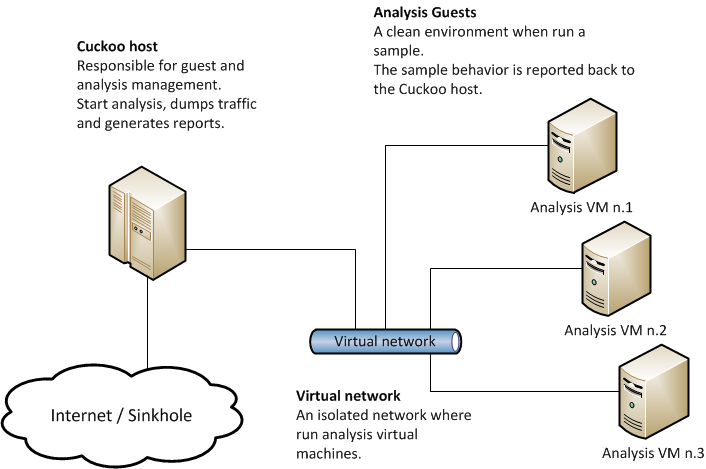

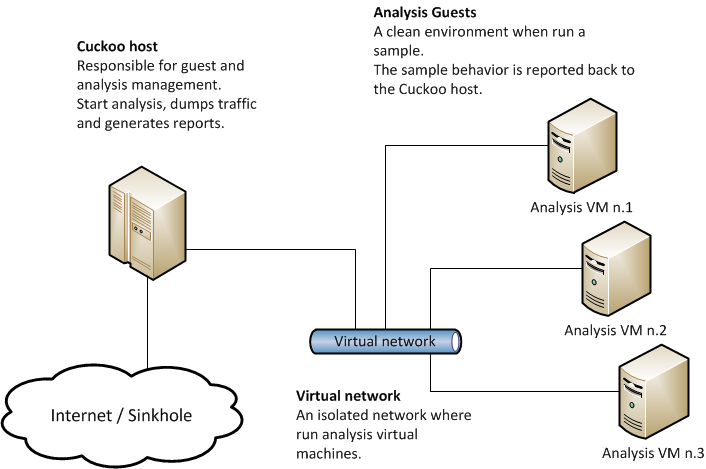

Абсолютным лидером среди бесплатных автоматизированных песочниц долгое время была песочница Cuckoo. Эта песочница позволяет настроить любую популярную платформу запуска приложений. Песочница оснащена веб-интерфейсом, через который можно управлять песочницей и вызывать результаты приложения. Архитектура этой песочницы позволяет вам писать собственные плагины, которые могут изменять свойства и поведение песочницы в зависимости от выполняемого файла или установленных дополнительных настроек. Общая схема архитектуры показана ниже:

Эта песочница очень популярна для анализа вредоносного программного обеспечения для ОС Windows. Разработчики утверждают, что она так же может работать и с ОС Linux. Разница только будет заключаться в том, что вместо виртуальной машины на Windows, должна быть настроена виртуальная машина на Linux. Попробуем найти еще аналоги.

LiSA Sandbox

Opensource песочница для анализа кода под ОС Linux. Найти репозиторий песочницы можно тут. Документация гласит, что эта песочница может анализировать исполняемые файлы с платформ:

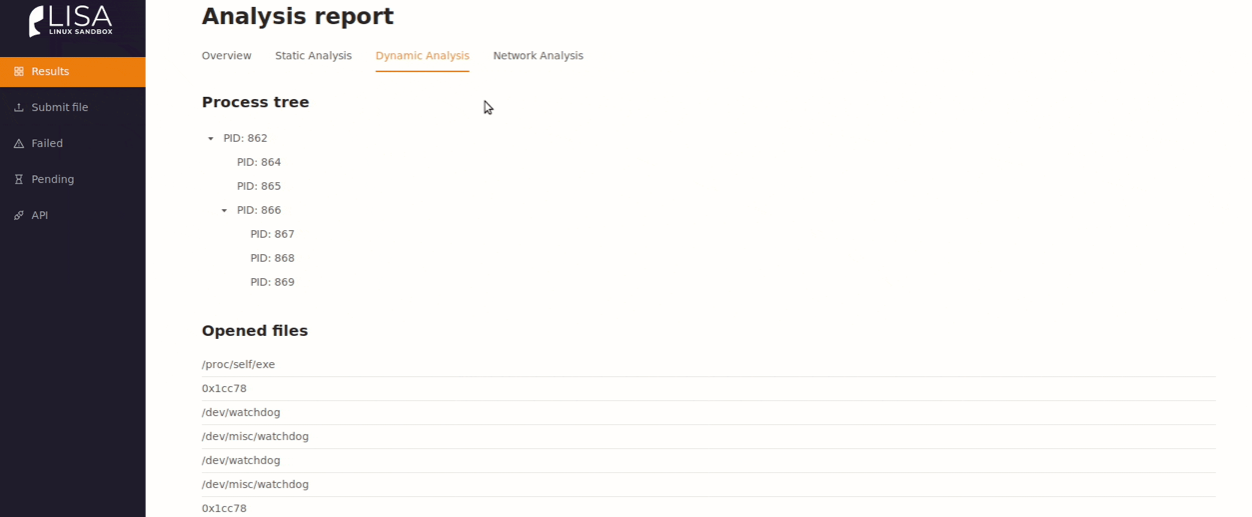

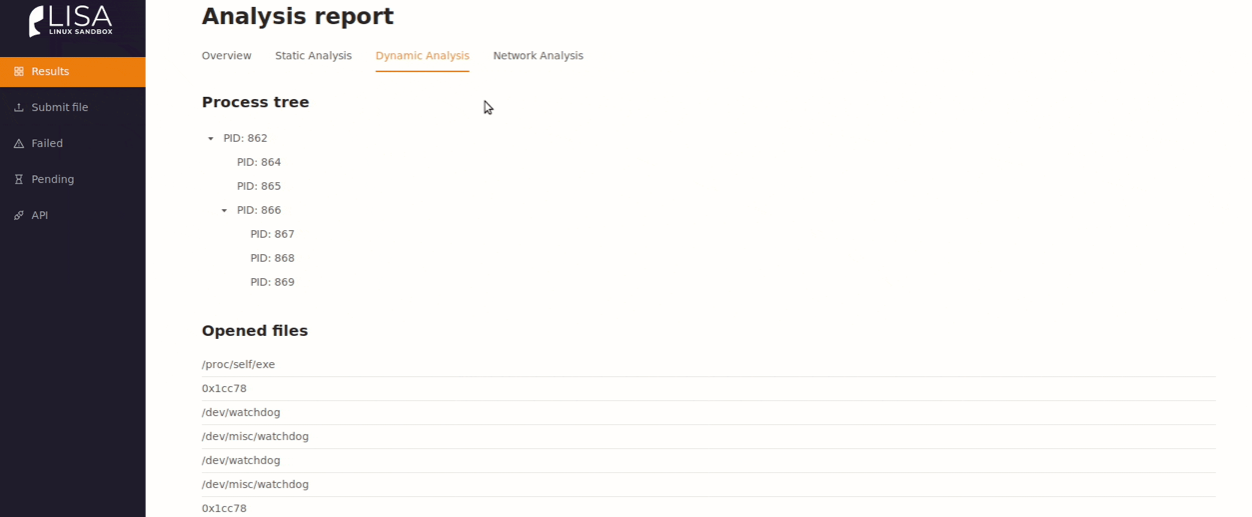

Из особенностей — использование контейнеров Docker. Это качественно ускоряет настройку песочницы. Интерфейс песочницы:

Limon Sandbox

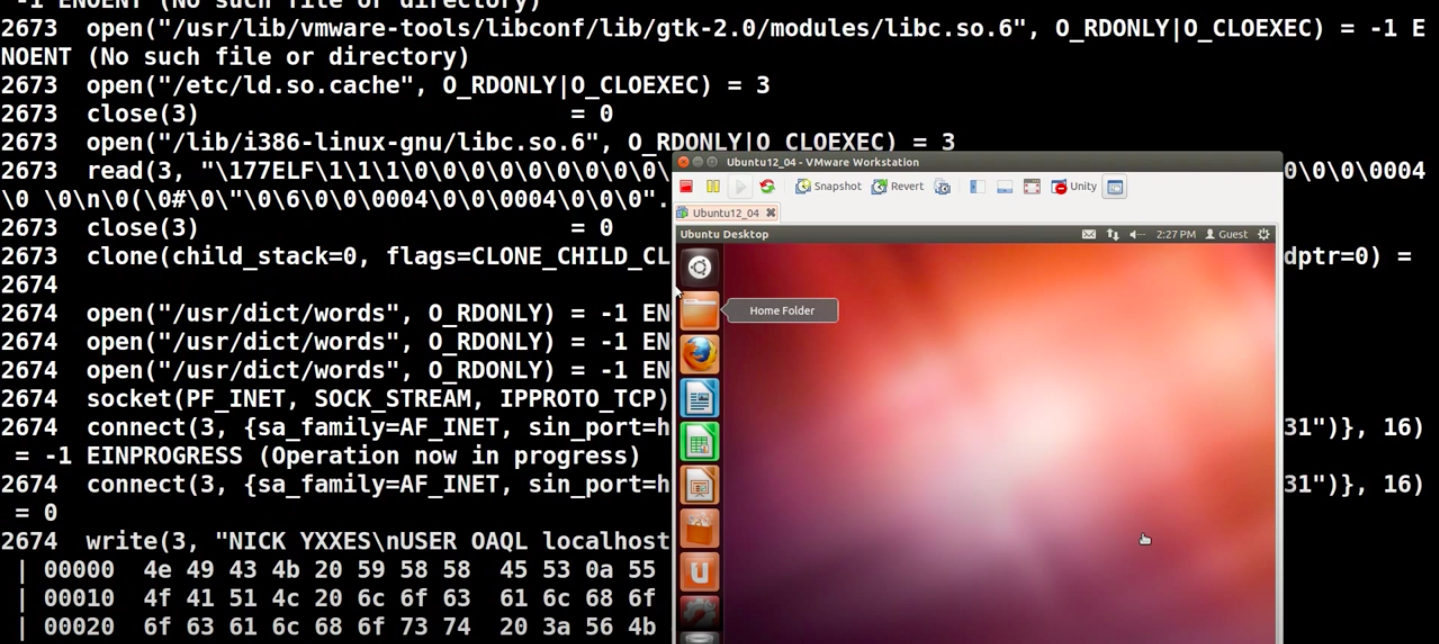

Относительно простой набор скриптов, который используется для анализа приложений. Не имеет возможностей для расширения.(Кроме написания новой логики). Может анализировать приложения теоретически на любом процессоре, так как полностью функционал записан на Python. Найти репозиторий можно здесь. Песочница оперирует следующими инструментами:

drakvuf Sandbox

Найти репозиторий можно тут. Единственный набор инструментов, который не направлен специально на исследование вредоносного кода. Этот набор используется для изучения программного обеспечения в целом. Записываемые артефакты выполнения приложений настолько подробны, что можно анализировать и вредоносное программное обеспечение. Документация гласит, что этот набор инструментов может работать практически со всеми популярными ОС. Единственное условие, которое нужно выполнить на устройстве - вложенная виртуализация. Все действия песочницы реализуются за счет перехвата системных функций ОС, которая используется в качестве хостовой для исследуемого приложения. К сожалению, для просмотра данных песочницы необходимо самостоятельно парсить данные из json.

Detux

Репозиторий песочницы можно найти здесь. Песочница для анализа вредоносного кода. Умеет анализировать следующие архитектуры:

Как видно из списка выше, выбор хоть и небольшой среди песочниц все-таки есть. Однако, набор инструментов практически везде одинаковый:

Основная проблема с изолированной программной средой Linux для анализа приложений - это ограниченная поддержка процессоров, на которых работает операционная система. Потому что использование вашей собственной физической машины для каждой архитектуры очень дорого. Как виртуализированные решения, такие как Hyper-V, VMWare или VBox, используются в качестве компромисса. Эти решения работают достаточно хорошо, но допускают виртуализацию только на архитектуре, на которой работает основной хост.

Cuckoo Sandbox

Абсолютным лидером среди бесплатных автоматизированных песочниц долгое время была песочница Cuckoo. Эта песочница позволяет настроить любую популярную платформу запуска приложений. Песочница оснащена веб-интерфейсом, через который можно управлять песочницей и вызывать результаты приложения. Архитектура этой песочницы позволяет вам писать собственные плагины, которые могут изменять свойства и поведение песочницы в зависимости от выполняемого файла или установленных дополнительных настроек. Общая схема архитектуры показана ниже:

Эта песочница очень популярна для анализа вредоносного программного обеспечения для ОС Windows. Разработчики утверждают, что она так же может работать и с ОС Linux. Разница только будет заключаться в том, что вместо виртуальной машины на Windows, должна быть настроена виртуальная машина на Linux. Попробуем найти еще аналоги.

LiSA Sandbox

Opensource песочница для анализа кода под ОС Linux. Найти репозиторий песочницы можно тут. Документация гласит, что эта песочница может анализировать исполняемые файлы с платформ:

- x86_64

- i386

- arm

- mips

- aarch64

Из особенностей — использование контейнеров Docker. Это качественно ускоряет настройку песочницы. Интерфейс песочницы:

Limon Sandbox

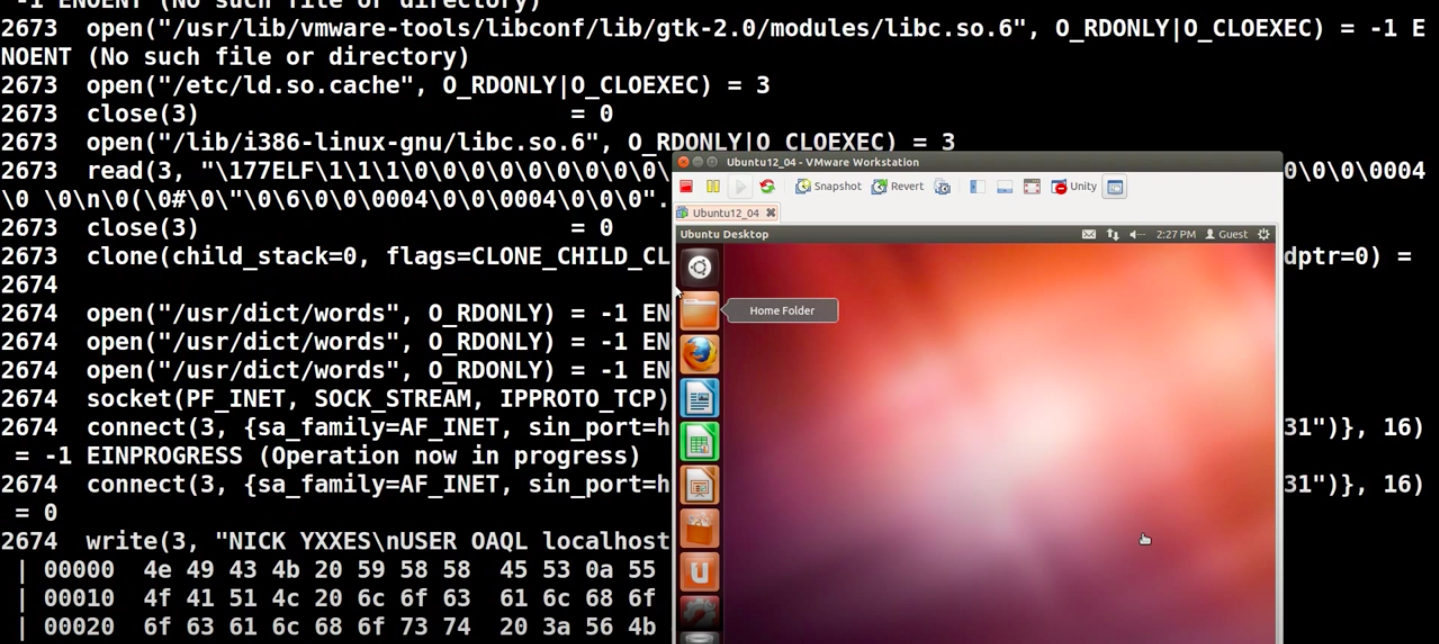

Относительно простой набор скриптов, который используется для анализа приложений. Не имеет возможностей для расширения.(Кроме написания новой логики). Может анализировать приложения теоретически на любом процессоре, так как полностью функционал записан на Python. Найти репозиторий можно здесь. Песочница оперирует следующими инструментами:

- Yara

- ssdeep

- ldd

- strace

- Inetsim

- tcpdump

- volatility

- sysdig

drakvuf Sandbox

Найти репозиторий можно тут. Единственный набор инструментов, который не направлен специально на исследование вредоносного кода. Этот набор используется для изучения программного обеспечения в целом. Записываемые артефакты выполнения приложений настолько подробны, что можно анализировать и вредоносное программное обеспечение. Документация гласит, что этот набор инструментов может работать практически со всеми популярными ОС. Единственное условие, которое нужно выполнить на устройстве - вложенная виртуализация. Все действия песочницы реализуются за счет перехвата системных функций ОС, которая используется в качестве хостовой для исследуемого приложения. К сожалению, для просмотра данных песочницы необходимо самостоятельно парсить данные из json.

Detux

Репозиторий песочницы можно найти здесь. Песочница для анализа вредоносного кода. Умеет анализировать следующие архитектуры:

- х86

- х86_64

- ARM

- MIPS

- MIPSEL

Как видно из списка выше, выбор хоть и небольшой среди песочниц все-таки есть. Однако, набор инструментов практически везде одинаковый:

- radare2

- Volatility

- Yara

- кастомный перехватчик для системных вызовов.