Throb

Интересующийся

- Регистрация

- 23 Мар 2019

- Сообщения

- 20

- Реакции

- 1

Google Dorking – это метод взлома компьютера, который использует Поиск Google и другие приложения Google. Делается это очень просто, через дыры в поисковых запросах. Данный метод также известен, как Google Hacking.

Как работает Dork?

Стандартная ситуация: недавно вы приобрели камеру видеонаблюдения, которая позволяет просматривать, к примеру, ваш задний двор с телефона из любой точки. Загрузив приложение, вы регистрируетесь в системе, вуаля, теперь все в вашем телефоне.

Но, обладающий информацией и знаниями человек, может воспользоваться одним лишь гуглом для того, чтобы получить картинку с камеры видеонаблюдения в реальном времени. Как это работает?

К сожалению, Google слабо эффективен в защите устройств во всемирной паутине, а особенно тех, что работают на серверах HTTP и HTTPS. По этой причине, в поисковик попадает все то, чему там быть не нужно.

Уязвимость и раскрытие

Безусловно, самый частый вид раскрываемого файла, который мы можем найти при желании через поисковик, это данные от учетных записей пользователей. Развития событий таковы: сервер или другой сервис настраивается неправильно, выставляя свои административные журналы в Интернет по ошибке. Если пароли изменяются или пользователь не может войти в систему правильно, эти журналы производят утечку в сеть.

Но использовать Google dorks можно не только в целях поиска данных от учеток, но и для перехвата информации с серверов, которые могут содержать интересную информацию, списки адресов электронной почты и открытые веб-камеры. Да, да, как в фильме про Сноудена.

Ход действий

Вам понадобится браузер с доступом в Интернет. Прекрасной особенностью использования Google dorks является то, что необходимые инструменты для реализации доступны почти каждому.

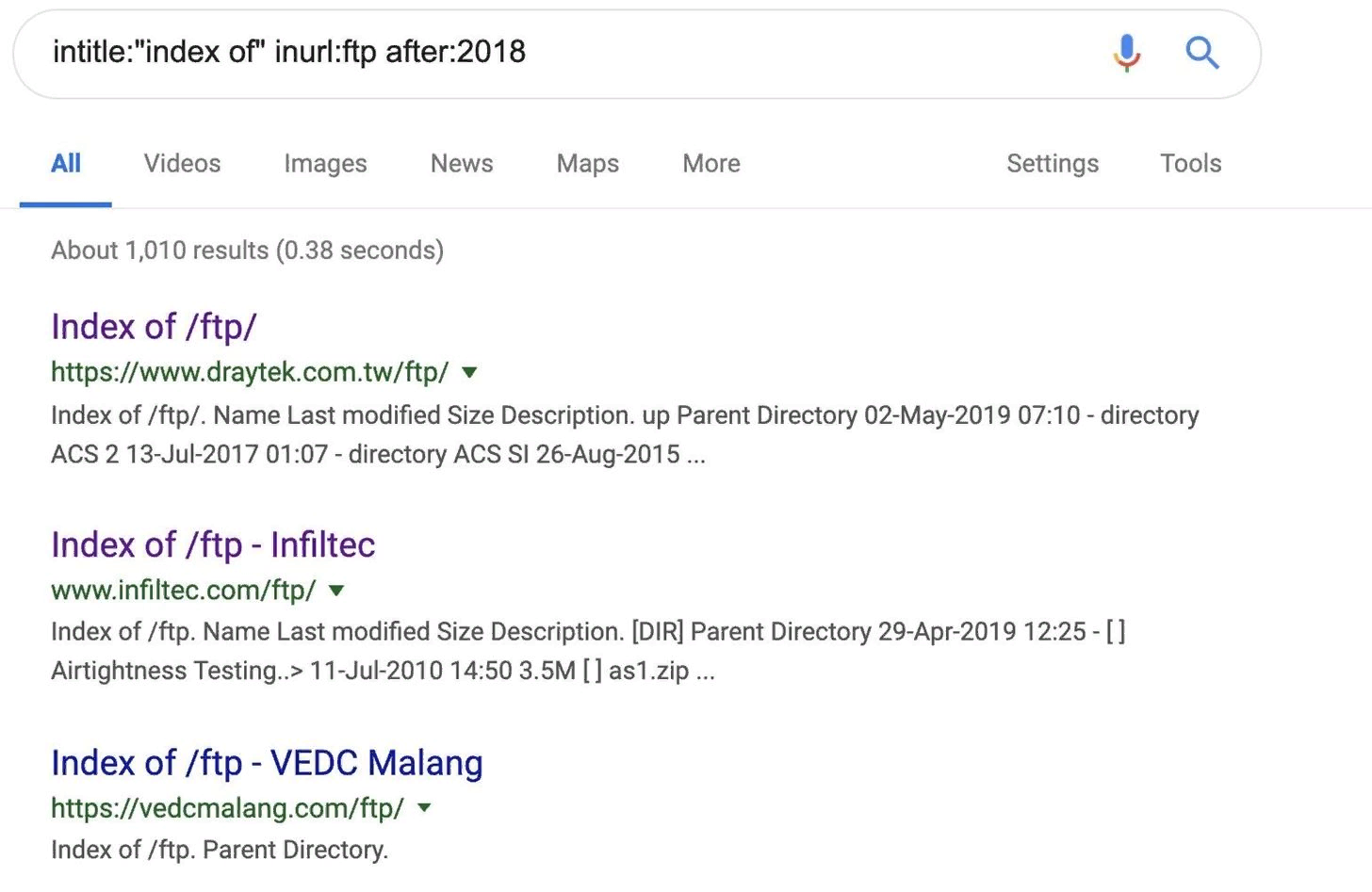

Шаг 1: Поиск FTP-серверов и веб-сайтов с использованием HTTP

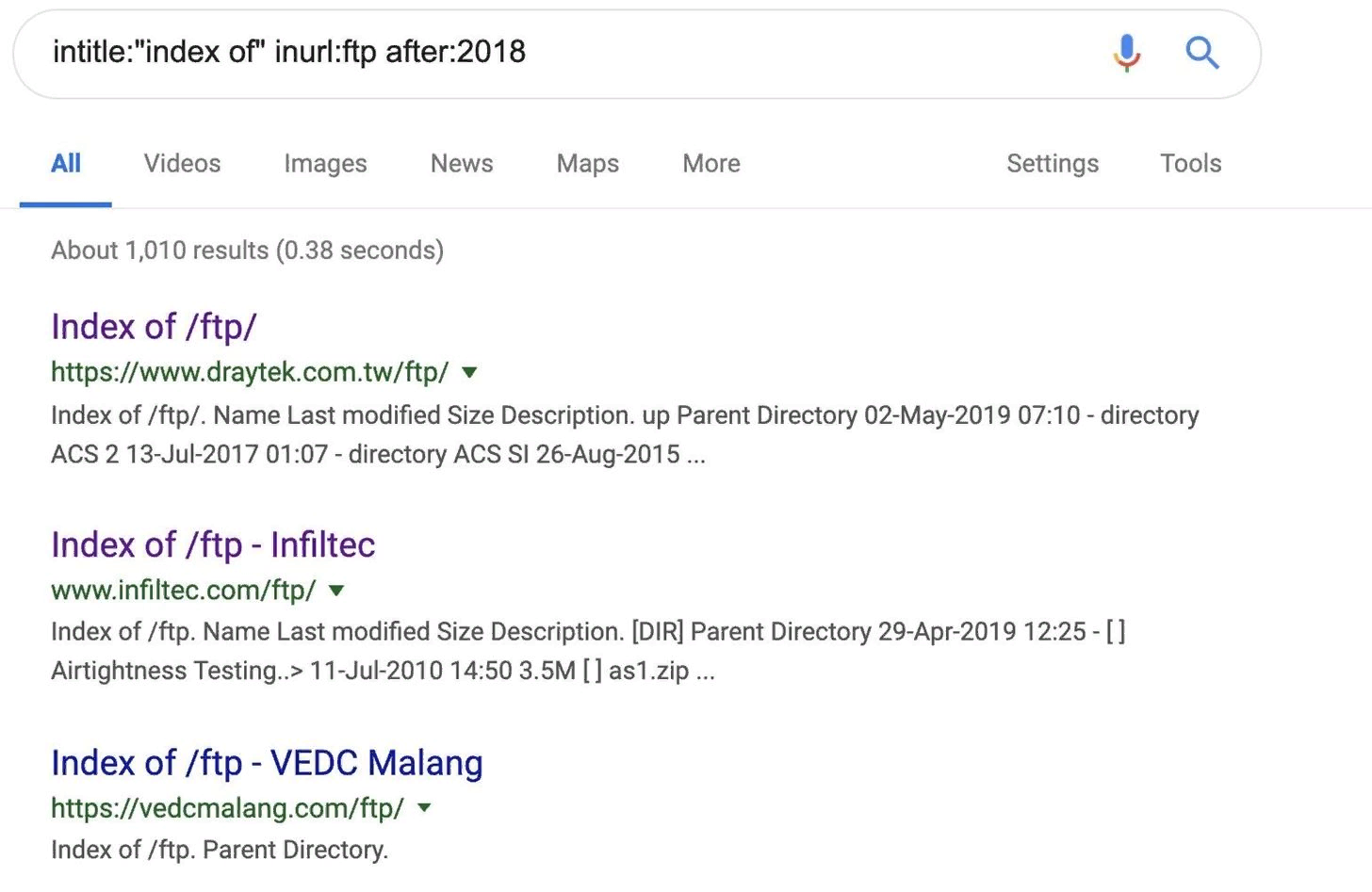

Для начала мы воспользуемся следующим dork для поиска серверов, которые передают какую-либо информацию. Поиск этих серверов может позволить найти файлы, которые должны быть внутренними, но по ошибке обнародованы.

intitle:"index of" inurl:ftp after:2018

Эти серверы становятся общедоступными, потому что индексный файл их FTP-сервера – это данные, которые Google частенько сканирует. Сканирование приводит к утечке данных с сервера в открытый источник поисковика.

Если мы хотим найти небезопасные веб-страницы, по-прежнему использующие HTTP для поиска, нам нужно слегка изменить команду с «ftp» на «http», затем повторно запускаем поиск.

intitle:"index of" inurl:http after:2018

Поиск по этой строке должен привести к появлению списка сайтов, использующих HTTP, готовых к атаке. Но если мы ищем определенный тип сайта, тогда идем пойти еще дальше.

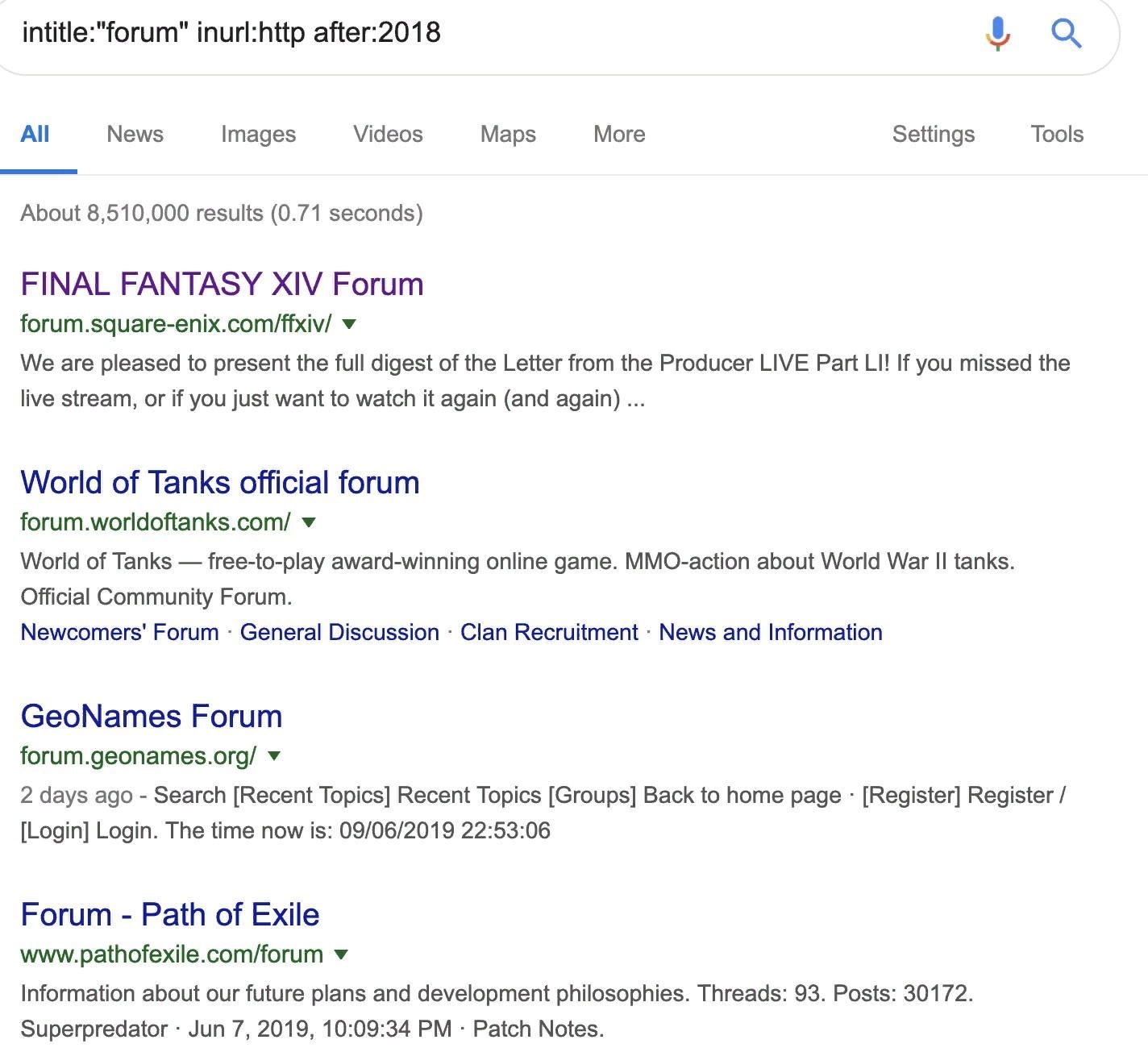

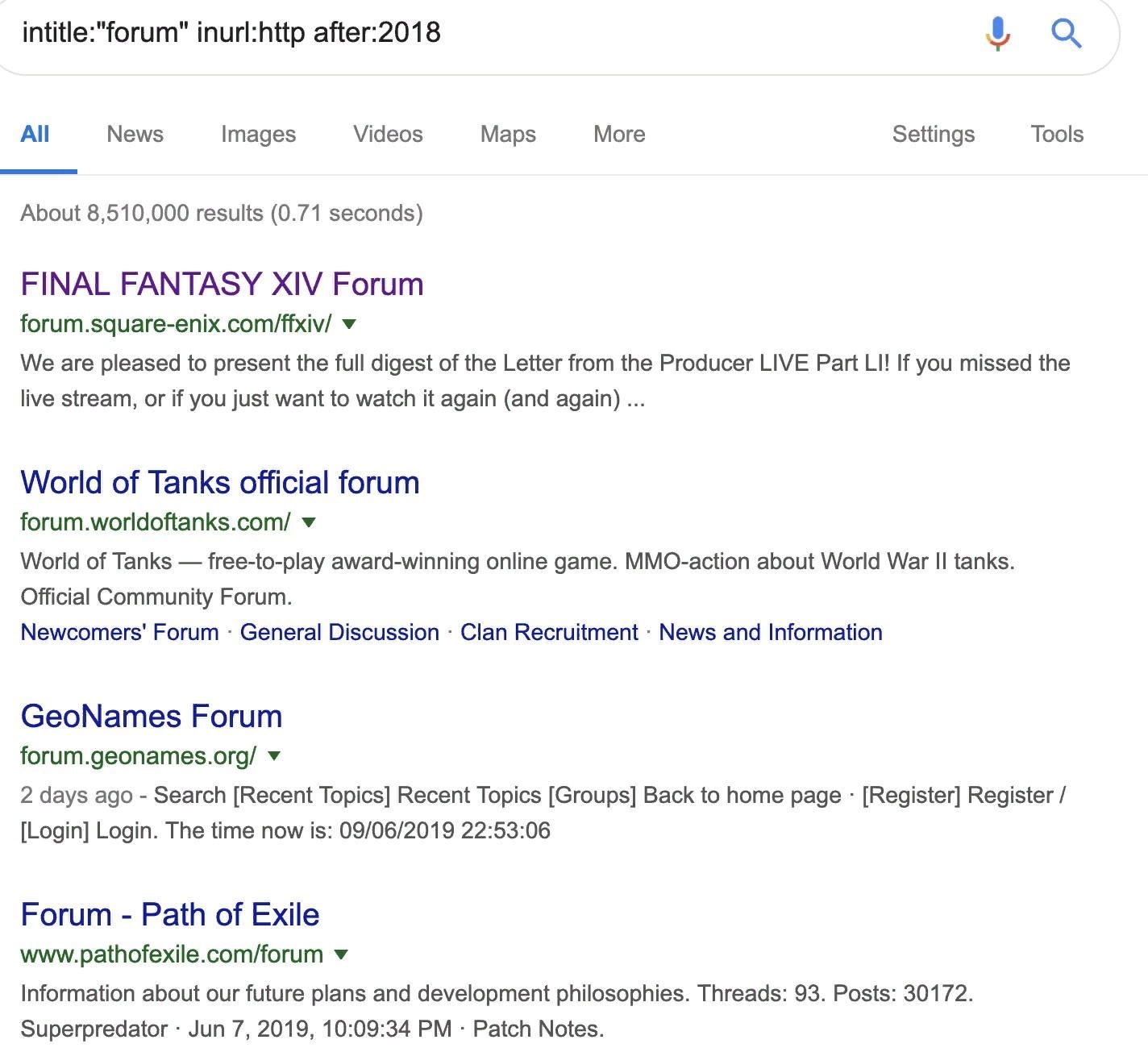

Если мы хотим начать атаковать несколько простых целей, тогда изменяем текст в заголовке поиска.

intitle:"forum" inurl:http after:2018

Мы можем продолжать добавлять поисковые команды, такие как AND inurl:"registration", чтобы получить более конкретную информацию и искать страницы регистрации незащищенных веб-сайтов.

Уязвимые форумы

Здесь вы можете увидеть список уязвимых онлайн-форумов, использующих HTTP.

Теперь перейдем к более подробным действиям.

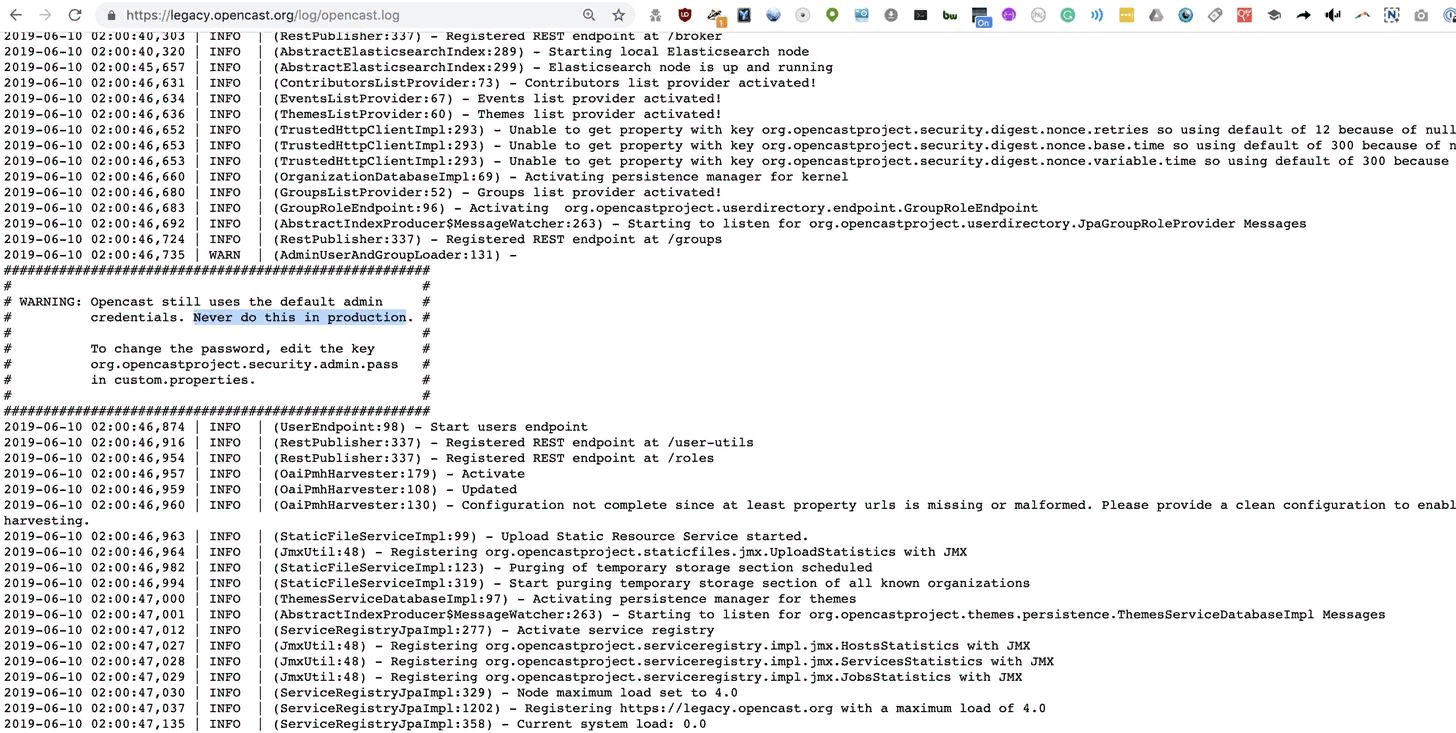

Шаг 1: Найдите файлы журналов с паролями

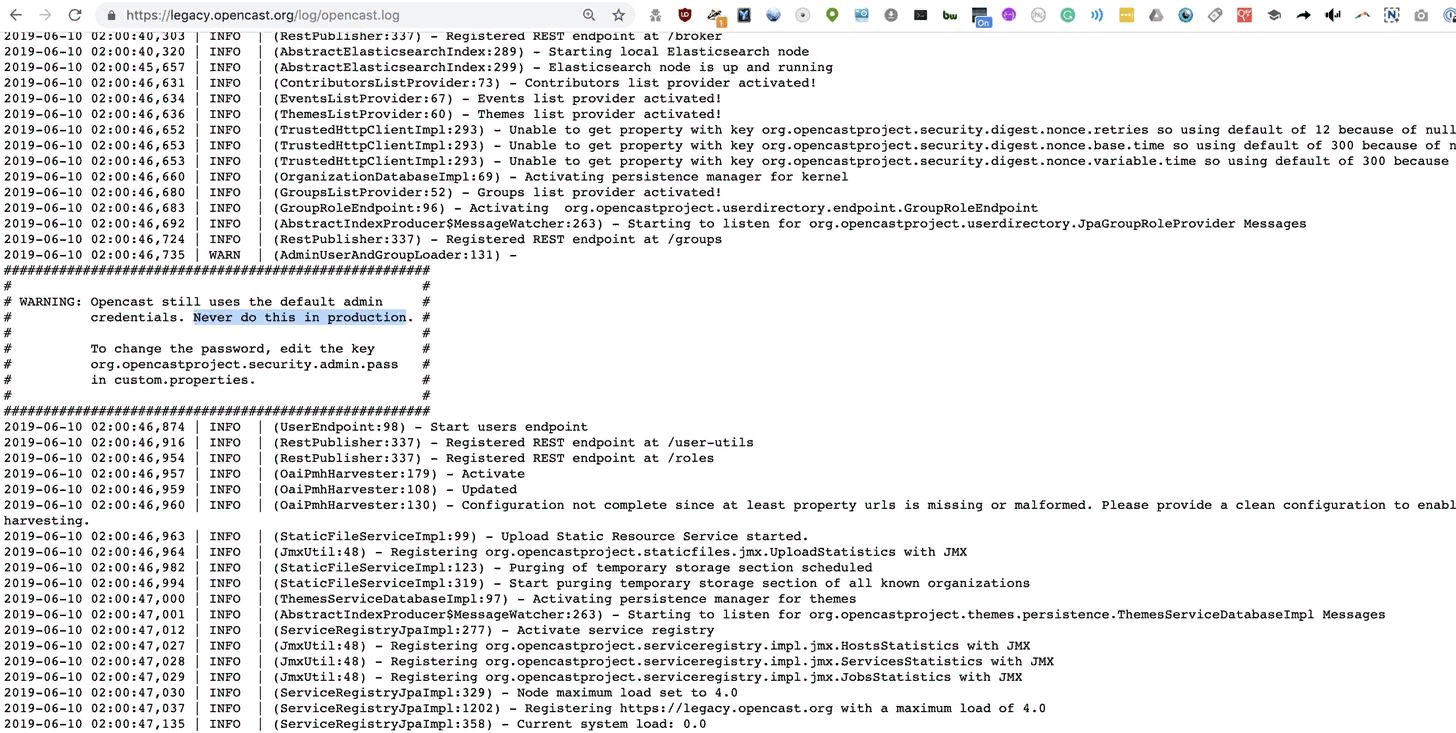

Следующим шагом будет поиск файлов типа .LOG. Поиск файлов LOG позволит нам выяснить, какие учетные данные могут быть у системы или у разных учетных записей пользователей, а также администраторов.

Дорк, который мы будем использовать для этого, заключается в следующем.

allintext assword filetype:log after:2018

assword filetype:log after:2018

При поиске текущих файлов в журналах, доступных в интернете, мы обнаруживаем практически сразу такую информацию:

Если мы удалим after:2018, то увидим старые файлы журналов, которые также предоставляют сервисы интернету.

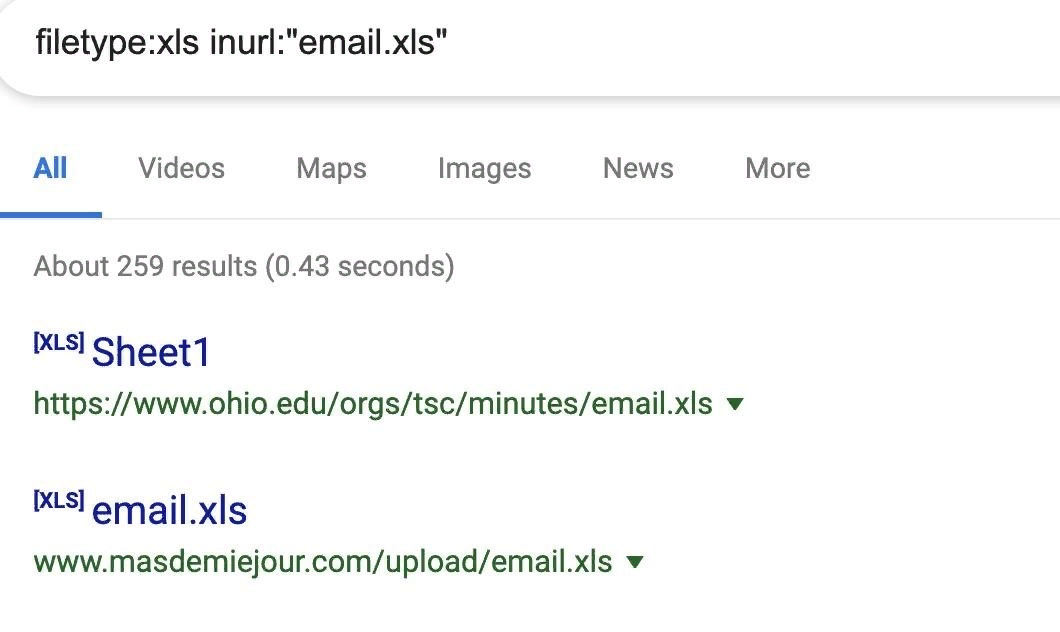

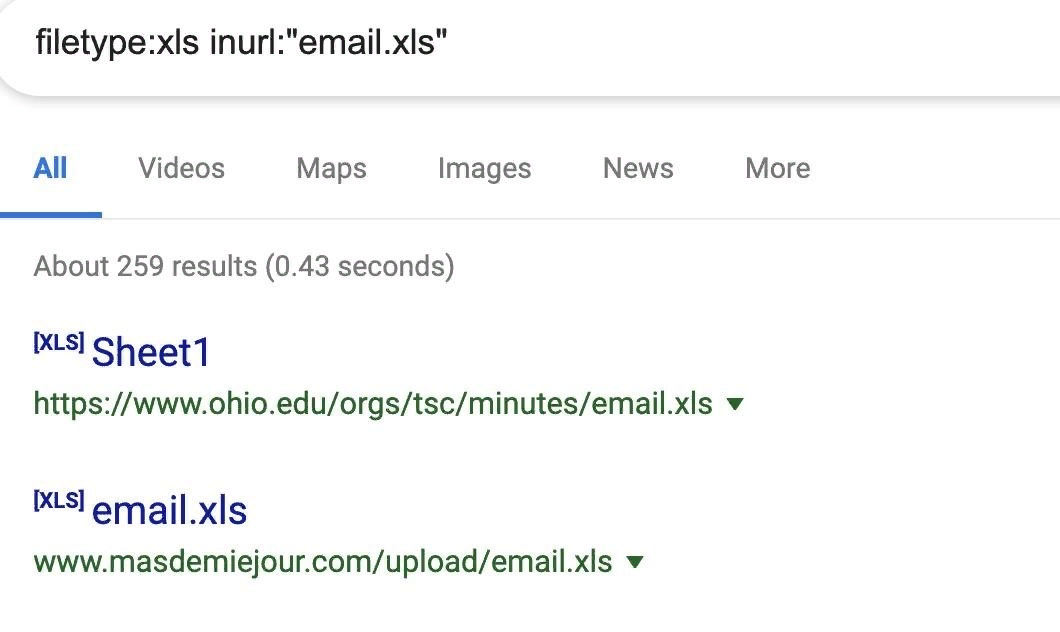

Шаг 3: Найти списки адресов электронной почты

Списки адресов электронной почты являются отличным способом для поиска информации о компаниях или школах. Эмейлы часто формируются с целью организации клиентов, сотрудников и учеников в одну единую группу.

Займемся поиском. Нам потребуется тип файла .XLS, а именно таблицы со строкой «email.xls» в URL.

Вроде бы неплохой результат, но советую обратить внимание на то, что некоторые люди намеренно оставляют в дыре вредоносное ПО. Скачав условную таблицу с адресами электронной почты, можно легко словить стиллер.

Шаг 4: Найдите открытые камеры

Вход в систему с камеры и просмотр страниц обычно выполняются по протоколу HTTP. Это означает, что Google с радостью проиндексирует их и предоставит для просмотра, главное знать правильную строку для поиска.

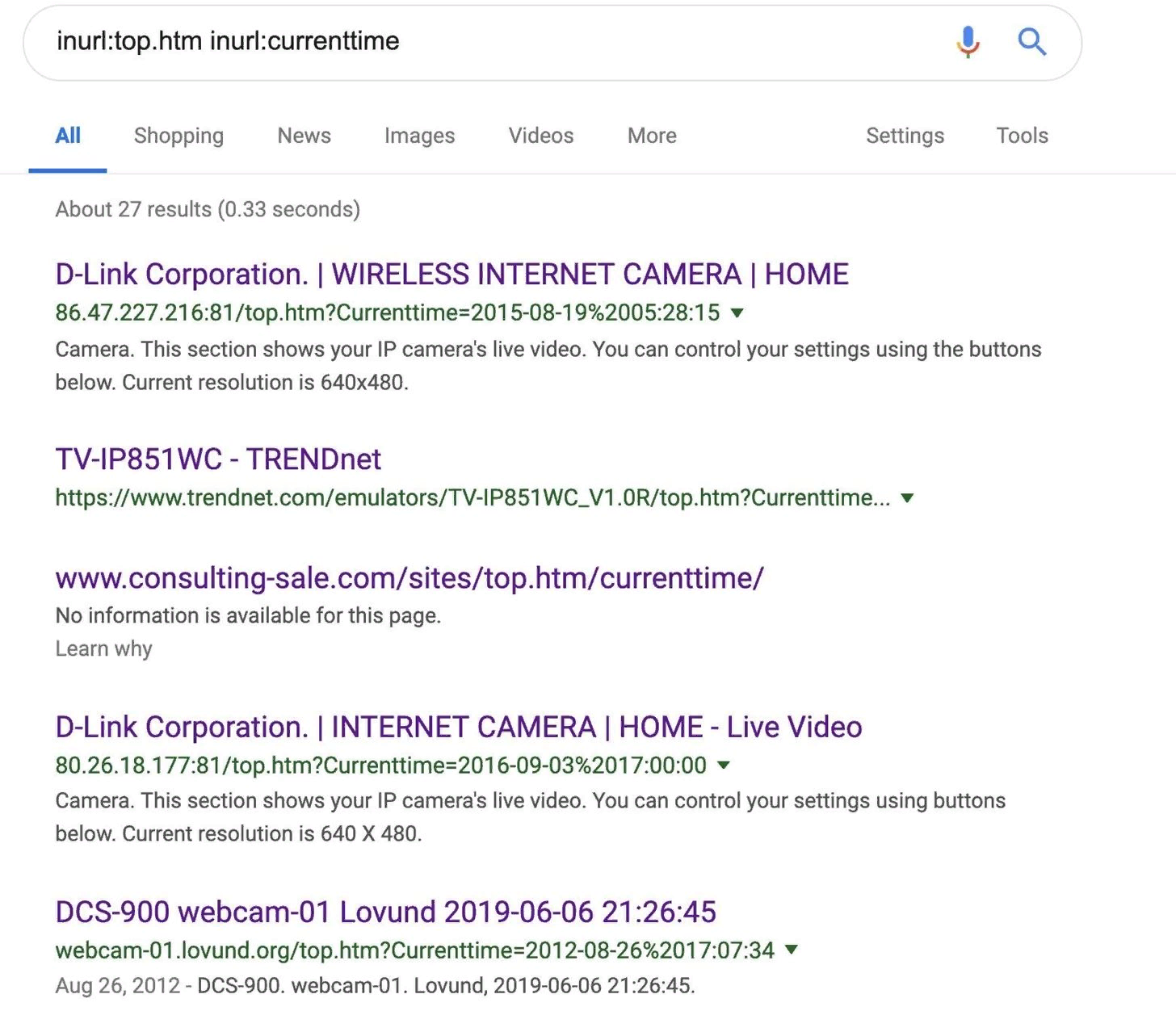

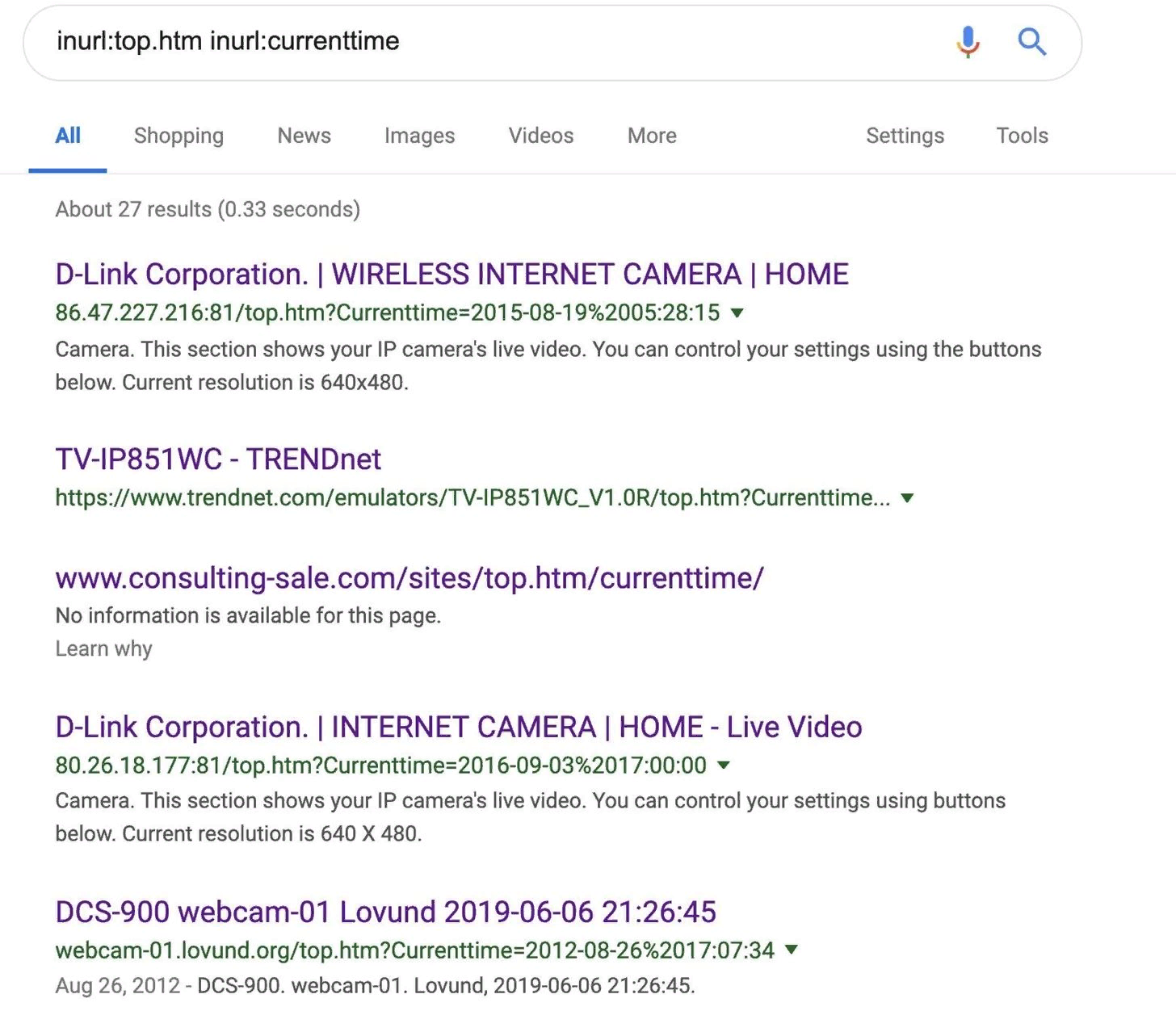

Одним из распространенных форматов строк веб-камеры является поиск «top.htm» в URL с указанием текущего времени и даты. Таким образом, вы найдете много результатов.

inurl:top.htm inurl:currenttime

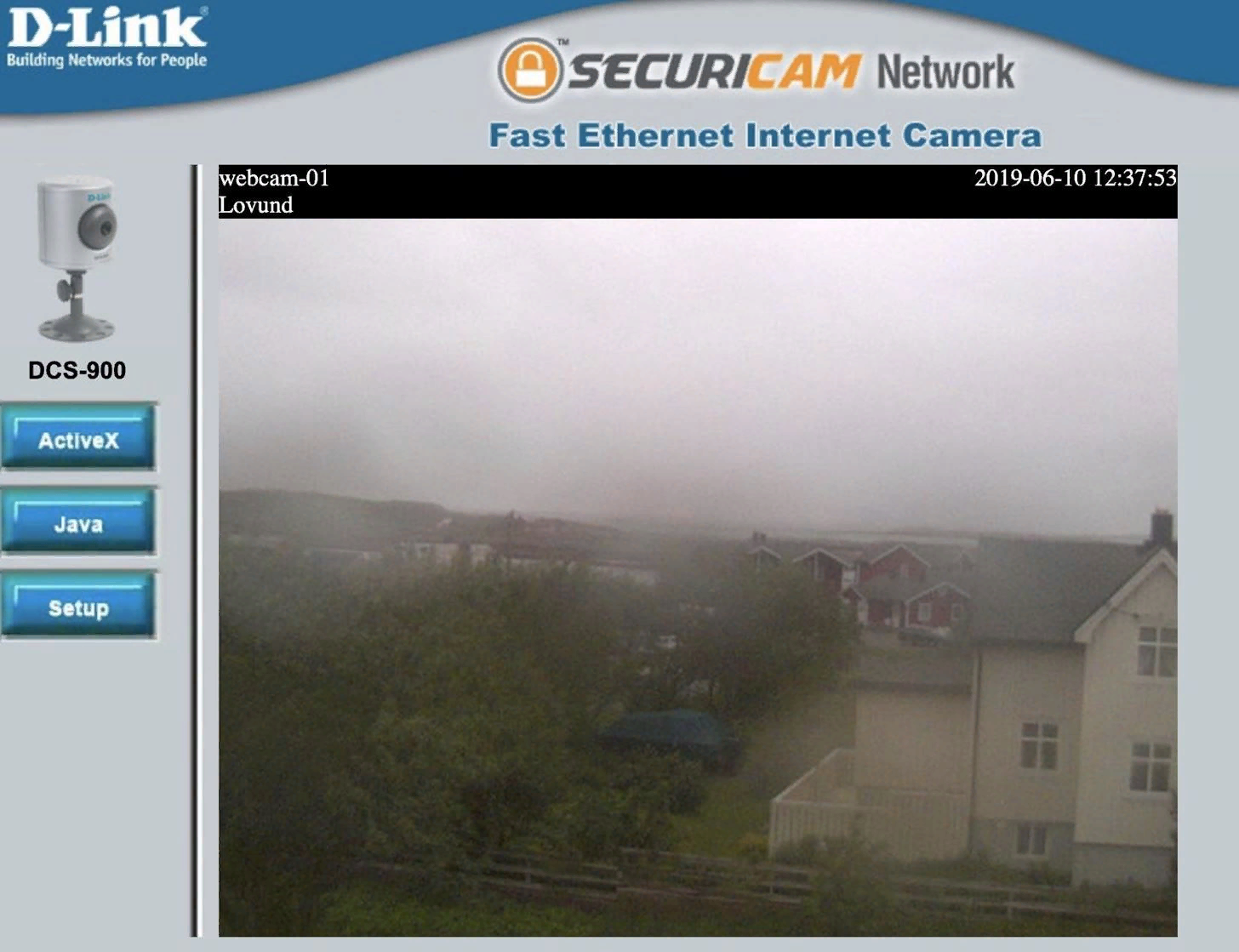

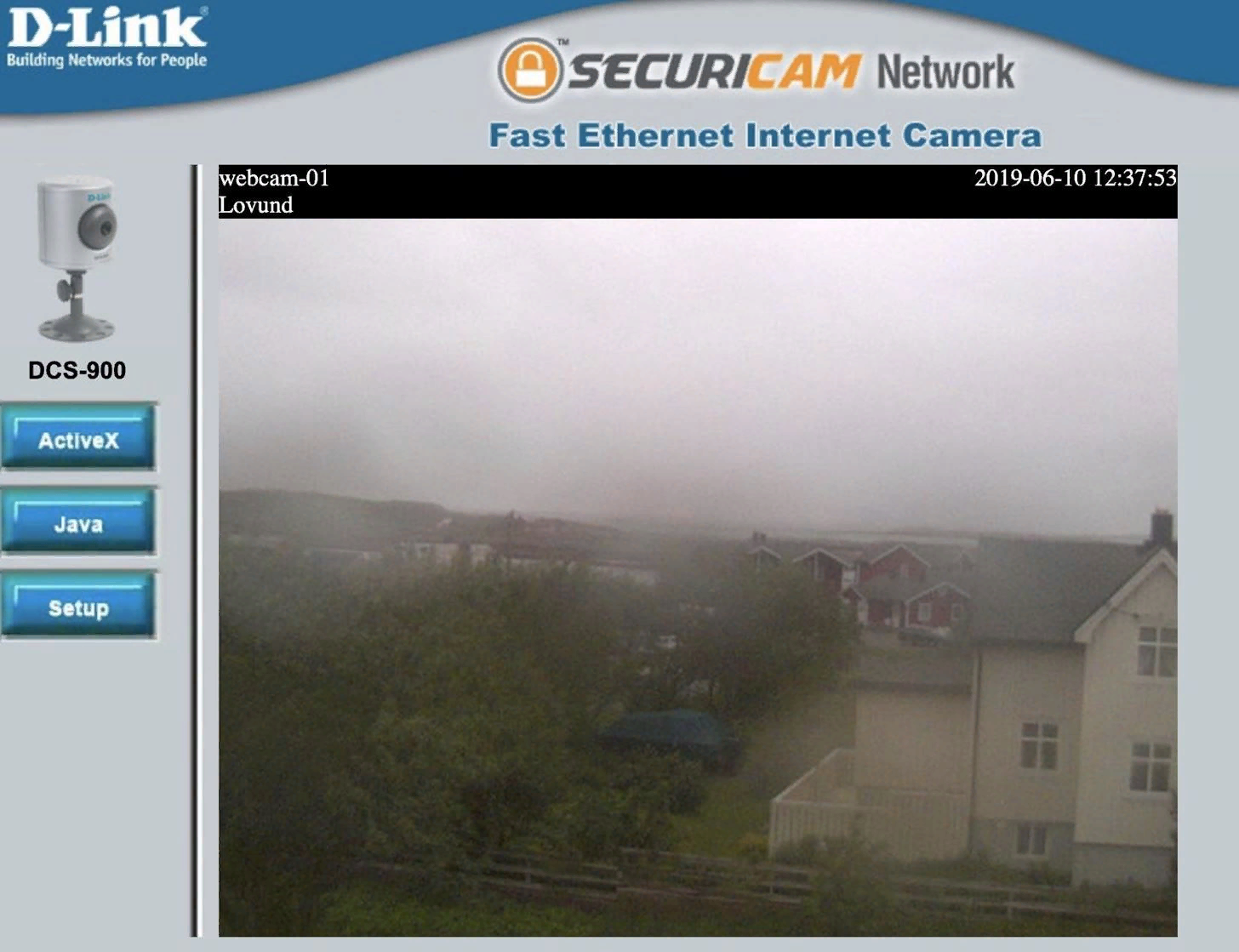

Первый результат – веб-камера, которая выглядит как фон Windows XP под другим углом в Ирландии.

Еще один дорк для камер, который выдаст нам Google:

inurl:"lvappl.htm"

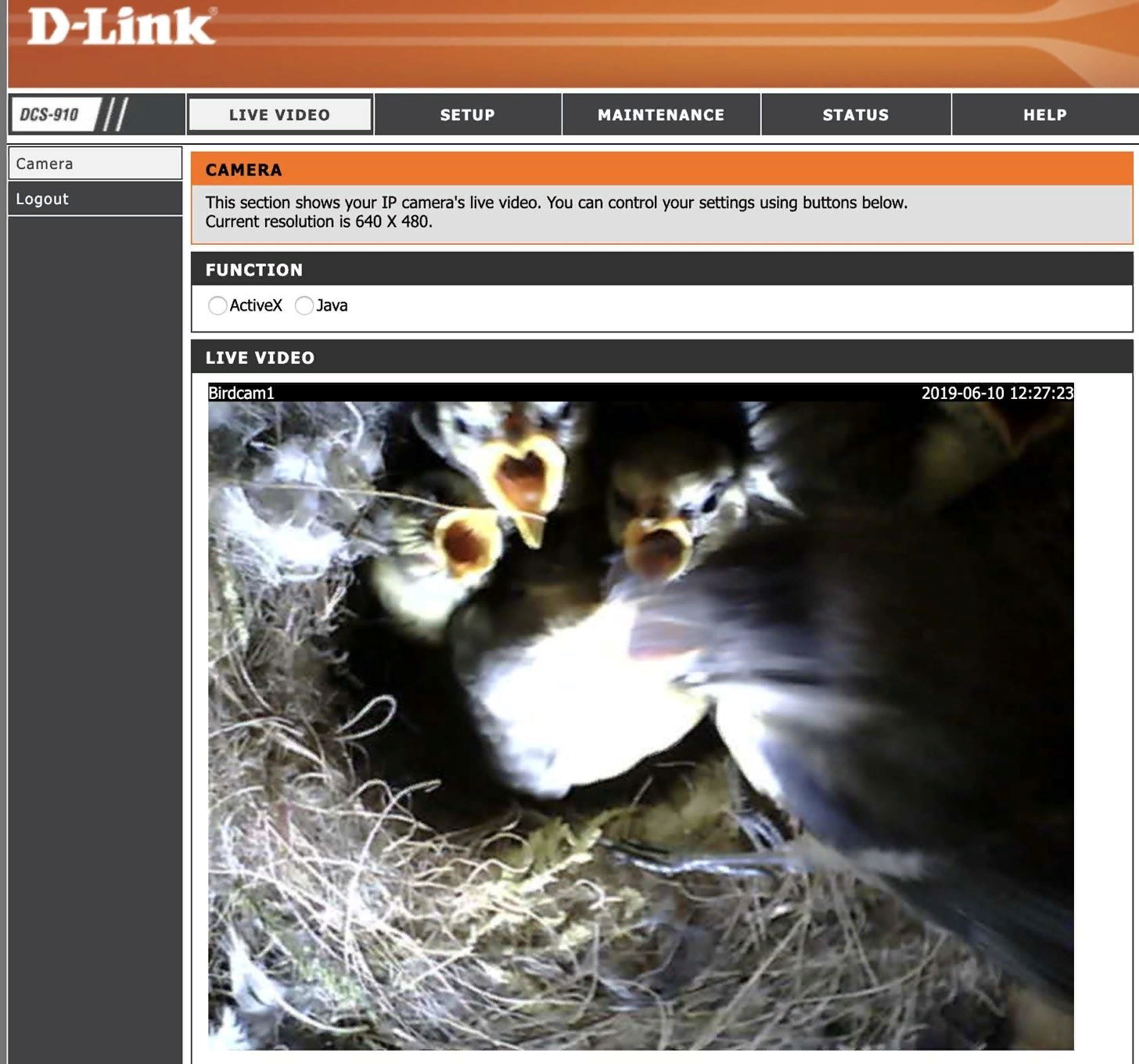

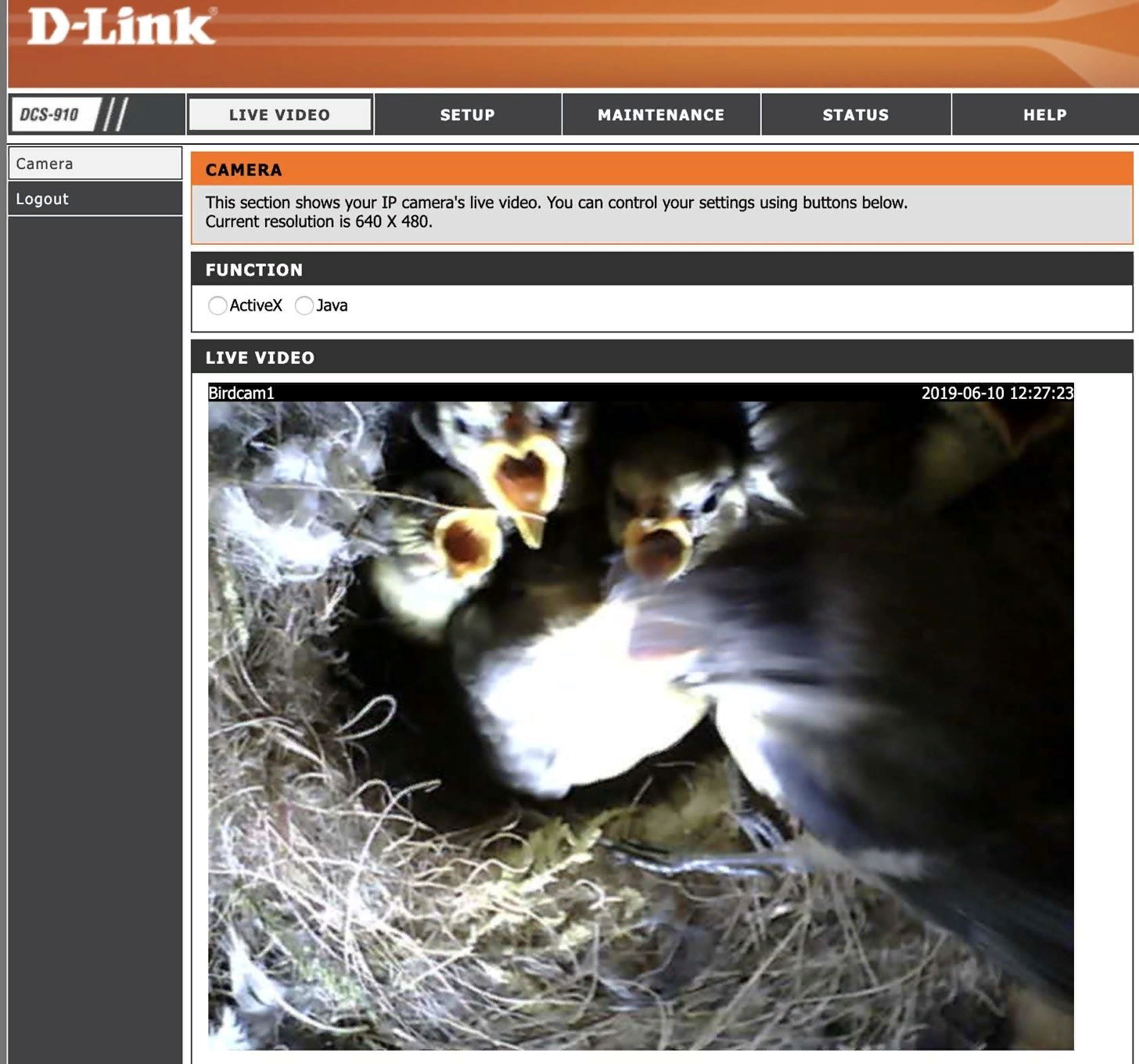

С помощью него я смог найти лучшую камеру из всех, birdcam1.

Пожалуйста, не взламывайте камеру для птиц, это слегка крипово.

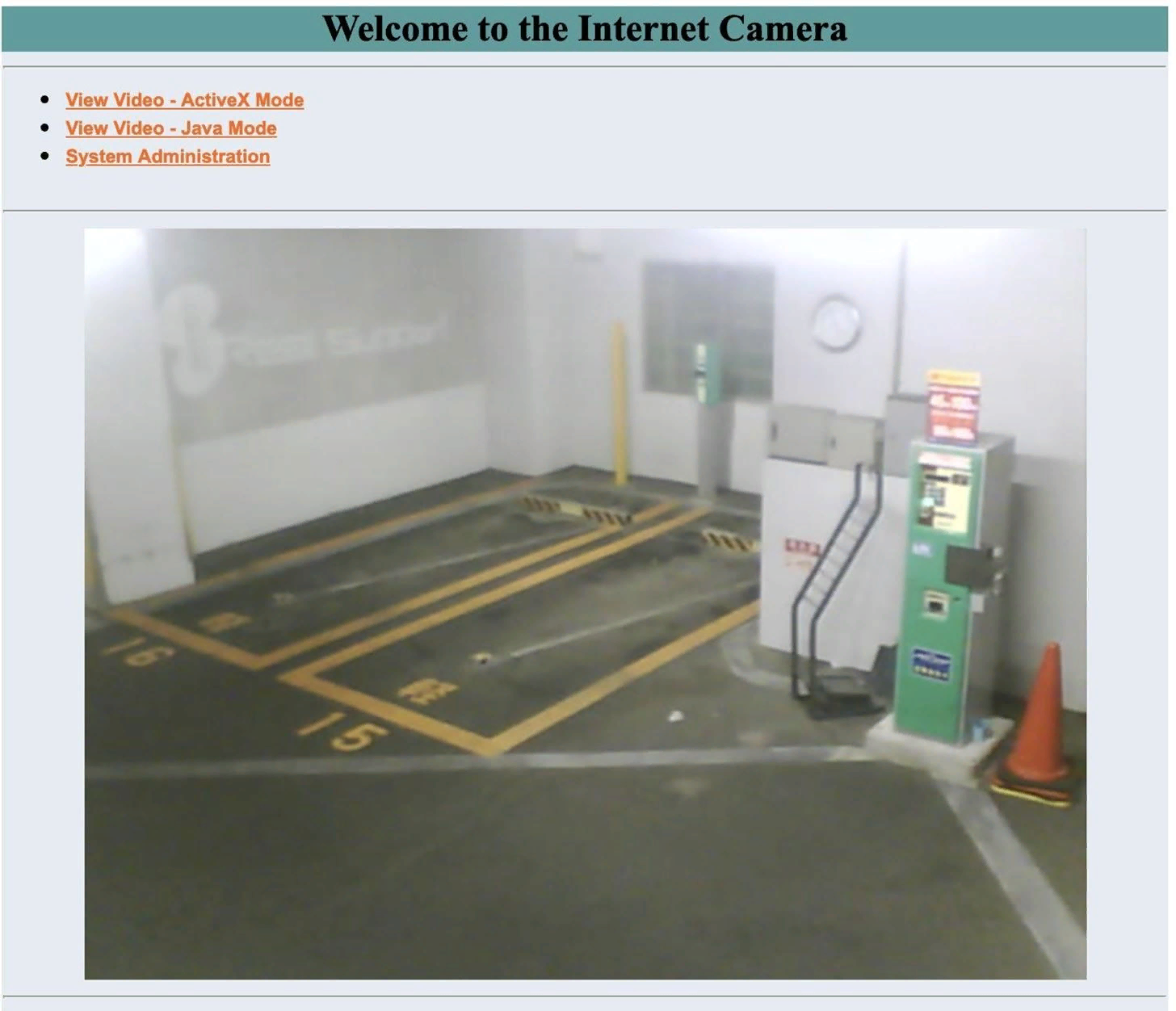

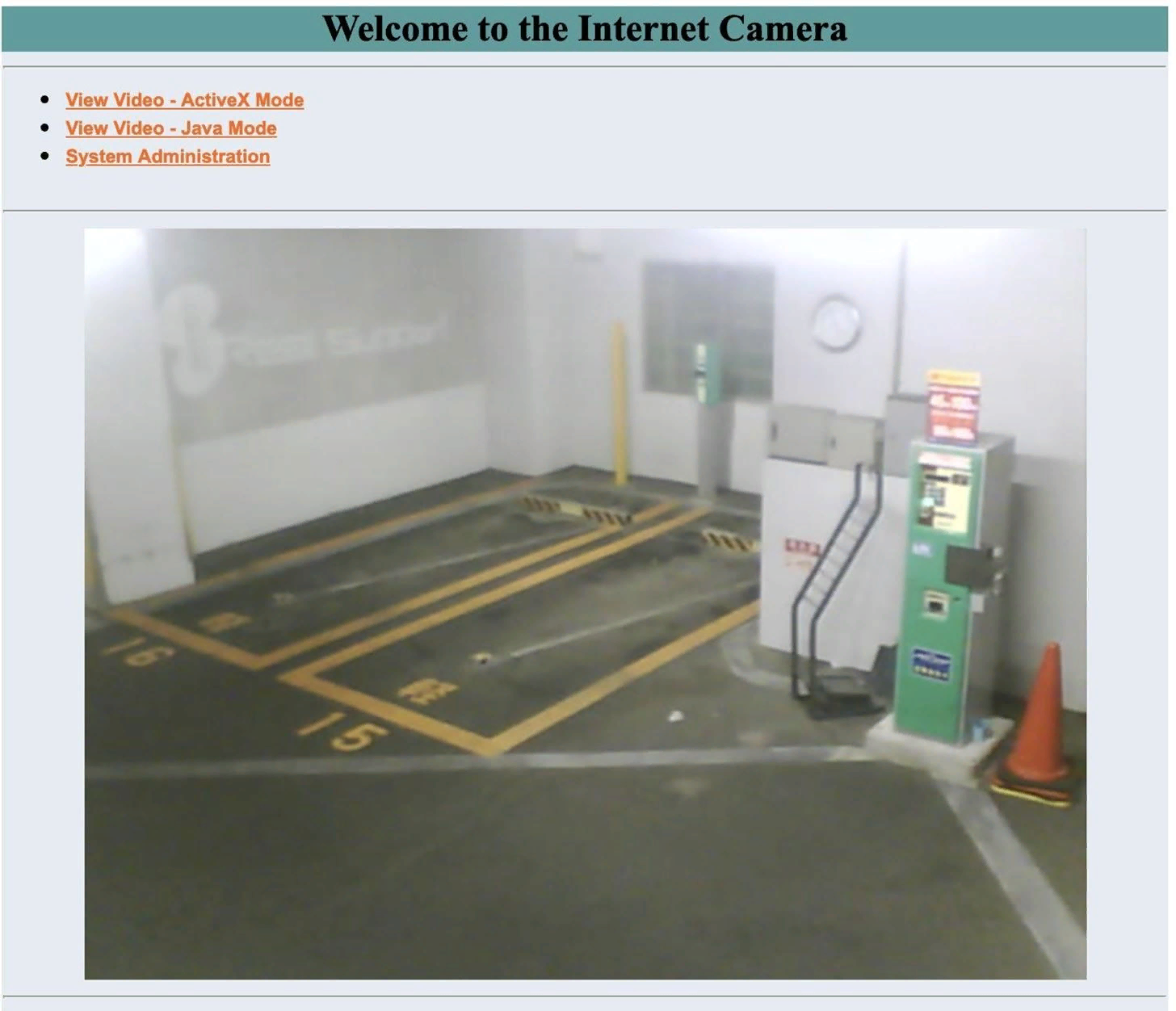

Многие камеры также регулируются внутри заводов или промышленных зон.

То, что показано выше – это камеры без пароля. но многие дорки ищут страницы именно с пассом, но и это не проблема, потому что большинство людей используют примитивные наборы цифр или букв по умолчанию.

Как работает Dork?

Стандартная ситуация: недавно вы приобрели камеру видеонаблюдения, которая позволяет просматривать, к примеру, ваш задний двор с телефона из любой точки. Загрузив приложение, вы регистрируетесь в системе, вуаля, теперь все в вашем телефоне.

Но, обладающий информацией и знаниями человек, может воспользоваться одним лишь гуглом для того, чтобы получить картинку с камеры видеонаблюдения в реальном времени. Как это работает?

К сожалению, Google слабо эффективен в защите устройств во всемирной паутине, а особенно тех, что работают на серверах HTTP и HTTPS. По этой причине, в поисковик попадает все то, чему там быть не нужно.

Уязвимость и раскрытие

Безусловно, самый частый вид раскрываемого файла, который мы можем найти при желании через поисковик, это данные от учетных записей пользователей. Развития событий таковы: сервер или другой сервис настраивается неправильно, выставляя свои административные журналы в Интернет по ошибке. Если пароли изменяются или пользователь не может войти в систему правильно, эти журналы производят утечку в сеть.

Но использовать Google dorks можно не только в целях поиска данных от учеток, но и для перехвата информации с серверов, которые могут содержать интересную информацию, списки адресов электронной почты и открытые веб-камеры. Да, да, как в фильме про Сноудена.

Ход действий

Вам понадобится браузер с доступом в Интернет. Прекрасной особенностью использования Google dorks является то, что необходимые инструменты для реализации доступны почти каждому.

Шаг 1: Поиск FTP-серверов и веб-сайтов с использованием HTTP

Для начала мы воспользуемся следующим dork для поиска серверов, которые передают какую-либо информацию. Поиск этих серверов может позволить найти файлы, которые должны быть внутренними, но по ошибке обнародованы.

intitle:"index of" inurl:ftp after:2018

Эти серверы становятся общедоступными, потому что индексный файл их FTP-сервера – это данные, которые Google частенько сканирует. Сканирование приводит к утечке данных с сервера в открытый источник поисковика.

Если мы хотим найти небезопасные веб-страницы, по-прежнему использующие HTTP для поиска, нам нужно слегка изменить команду с «ftp» на «http», затем повторно запускаем поиск.

intitle:"index of" inurl:http after:2018

Поиск по этой строке должен привести к появлению списка сайтов, использующих HTTP, готовых к атаке. Но если мы ищем определенный тип сайта, тогда идем пойти еще дальше.

Если мы хотим начать атаковать несколько простых целей, тогда изменяем текст в заголовке поиска.

intitle:"forum" inurl:http after:2018

Мы можем продолжать добавлять поисковые команды, такие как AND inurl:"registration", чтобы получить более конкретную информацию и искать страницы регистрации незащищенных веб-сайтов.

Уязвимые форумы

Здесь вы можете увидеть список уязвимых онлайн-форумов, использующих HTTP.

Теперь перейдем к более подробным действиям.

Шаг 1: Найдите файлы журналов с паролями

Следующим шагом будет поиск файлов типа .LOG. Поиск файлов LOG позволит нам выяснить, какие учетные данные могут быть у системы или у разных учетных записей пользователей, а также администраторов.

Дорк, который мы будем использовать для этого, заключается в следующем.

allintext

При поиске текущих файлов в журналах, доступных в интернете, мы обнаруживаем практически сразу такую информацию:

Если мы удалим after:2018, то увидим старые файлы журналов, которые также предоставляют сервисы интернету.

Шаг 3: Найти списки адресов электронной почты

Списки адресов электронной почты являются отличным способом для поиска информации о компаниях или школах. Эмейлы часто формируются с целью организации клиентов, сотрудников и учеников в одну единую группу.

Займемся поиском. Нам потребуется тип файла .XLS, а именно таблицы со строкой «email.xls» в URL.

Вроде бы неплохой результат, но советую обратить внимание на то, что некоторые люди намеренно оставляют в дыре вредоносное ПО. Скачав условную таблицу с адресами электронной почты, можно легко словить стиллер.

Шаг 4: Найдите открытые камеры

Вход в систему с камеры и просмотр страниц обычно выполняются по протоколу HTTP. Это означает, что Google с радостью проиндексирует их и предоставит для просмотра, главное знать правильную строку для поиска.

Одним из распространенных форматов строк веб-камеры является поиск «top.htm» в URL с указанием текущего времени и даты. Таким образом, вы найдете много результатов.

inurl:top.htm inurl:currenttime

Первый результат – веб-камера, которая выглядит как фон Windows XP под другим углом в Ирландии.

Еще один дорк для камер, который выдаст нам Google:

inurl:"lvappl.htm"

С помощью него я смог найти лучшую камеру из всех, birdcam1.

Пожалуйста, не взламывайте камеру для птиц, это слегка крипово.

Многие камеры также регулируются внутри заводов или промышленных зон.

То, что показано выше – это камеры без пароля. но многие дорки ищут страницы именно с пассом, но и это не проблема, потому что большинство людей используют примитивные наборы цифр или букв по умолчанию.